Avances en la lucha contra la suplantación de identidad y el fraude telefónico

Autores: Ramón Jesús Millán Tejedor

Publicado en Conectrónica nº 232, GM2 Publicaciones Tecnicas, 2020

Introducción

Los usuarios españoles estamos muy cansados de estar continuamente recibiendo "spam" telefónico, que siempre nos interrumpe en el momento más inoportuno. Las llamadas más habituales son las de comerciales de empresas o departamentos de telemarketing que tratan de vendernos algún producto o servicio. Los receptores de estas molestas llamadas, tratamos de ser educados y poner excusas, pero en muchas ocasiones no hay más solución que colgar directamente el telefono. Tambien tenemos las llamadas automáticas (robocalls) con mensajes pregrabados, que son igual de molestas, a pesar de que en ocasiones el fin sea lícito, como la valoración de un servicio. Finalmente, las que más están creciendo en volumen y las más peligrosas, que son las de estafadores (scammers), que suplantan la identidad de trabajadores de otras empresas con el fin de obtener información confidencial (datos de tarjetas de credito, datos bancarios, etc.) y utilizarla en su beneficio económico o actividades fraudulentas.

En la práctica totalidad de los casos de fraude (wangiri, scam calls, call bombing, etc.) se está falsificando deliberadamente la información que aparece en la pantalla del identificador de llamadas (call ID spoofing) del terminal móvil o fijo del receptor de la llamada, con el fin de ocultar o suplantar la identidad por el de una persona conocida, un organismo gubernamental o a una empresa de la que somos cliente, generando así más confianza con el fin de robar los datos de los usuarios más fácilmente. La suplantación de la identidad telefónica tambien se produce en el telemarketing, con el fin de incrementar la probabilidad de que la llamada sea respondida, así como evitar ser identificado, ya que en ocasiones las estrategias comerciales son agresivas e incluso es habitual recurrir al engaño.

El "spam" telefónico se trata de un problema creciente y muy serio en todo el mundo. Según estimaciones de Hiya, se hicieron 4.600 millones de "robocalls" no deseadas a telefonos de Estados Unidos durante el año 2019. De hecho, las llamadas no deseadas son el mayor motivo de queja por los usuarios al FCC (Federal Communications Commission), con más de 200.000 quejas por año (alrededor del 60% del total). Según datos de la FTC (Federal Trade Commission), más de dos tercios de los intentos de fraude denunciados en Estados Unidos comenzaron por una llamada telefónica y, en el año 2018, la perdida promedio de una estafa telefónica fue de 840 $, más del doble que mediante otros tipos de fraude. En respuesta a este creciente problema, las operadoras de telecomunicaciones de Estados Unidos (AT&T, Verizon, T-Mobile, etc.), alentadas por la FCC, han sido las primeras del mundo en implantar una solución tecnica estándar conocida por STIR/SHAKEN, capaz de bloquear las llamadas con suplantación de identidad telefónica.

Regulación para la protección de los usuarios

La legislación española lleva desde hace años intentando proteger a los usuarios frente a malas prácticas comerciales, con Leyes como: Ley 34/2002, de 11 de julio, de Servicios de la Sociedad de la Información y del Comercio Electrónico; Ley 3/1991, de 10 de enero, de Competencia Desleal; Ley 7/1996, de 15 de enero, de Ordenación del Comercio Minorista; etc.

El RGPD (Reglamento General de Protección de Datos), es una reciente normativa que regula la protección de los datos de los ciudadanos que viven en la Unión Europea. El reglamento entró en vigor el 24 de mayo de 2016, pero es de obligado cumplimiento desde el 25 de mayo de 2018. La Ley 3/2018, de 5 de diciembre, de Protección de Datos Personales y Garantía de los Derechos Digitales, fue realizada de acuerdo a la nueva RGPD, dejando obsoleta la Ley 15/1999, de 13 de diciembre, de Protección de Datos de Carácter Personal (LOPD).

De acuerdo a las Leyes anteriores, si el usuario recibe llamadas comerciales molestas e insistentes, o fuera del horario de 9-21 horas y en festivos o fines de semana, puede hacer una reclamación a la AEPD (Agencia Española de Protección de Datos) o la Autoridad de Consumo Autonómica, solicitando su cese y una sanción económica. Por otro lado, para cortar las llamadas comerciales a cualquier hora del día, con entidades con los que no se haya tenido relación comercial, puede solicitar apuntarse a Lista Robinson, un servicio proporcionado por la AEED (Asociación Española de la Economía Digital).

Aunque estas Leyes desincentivan y castigan los hechos delictivos, no impiden que se realicen, sobre todo cuando los fraudes tienen su origen en otros países. Del mismo modo que los clientes de correo electrónico y los antivirus han ayudado mucho a mitigar el problema en este formato, se debe impulsar una solución tecnica efectiva para parar el aún más molesto y dañino "spam" telefónico, así como para identificar a los culpables.

Características de STIR/SHAKEN

Los iPhone y los telefonos con sistema operativo Android, tienen opciones para bloquear números. Sin embargo, se pueden estar bloqueando de forma indefinida telefonos que han sido suplantados temporalmente. Tambien han aparecido aplicaciones en Google Play o App Store (Hiya, Nomorobo, RoboKiller, etc.), que bien avisan al usuario o bloquean directamente la llamada. No obstante, tambien tienen limitaciones como la falta de compatibilidad en todos los dispositivos (por ejemplo, los telefonos fijos), la calidad de esas bases de datos de casos identificados, o la necesidad de pagar por su descarga o por su uso mediante suscripción.

La solución más robusta requiere de la implantación de sistemas cumpliendo los estándares STIR (Secure Telephony Identity Revisited) del IETF y SHAKEN (Secure Handling of Asserted information using toKENs) de ATIS (Alliance for Telecommunications Industry Solutions) por parte de las operadoras telefónicas. Mediante STIR/SHAKEN es posible la identificación y certificación mediante firmas digitales, de que llamadas tienen un identificador de usuario válido.

En primer lugar, es importante recordar que cuando se realiza una llamada telefónica, esta puede ser enrutada a traves de infraestructura gestionada por distintas operadoras de telecomunicaciones. Cuando un usuario inicia una llamada, la operadora con la que tiene contratado el servicio puede autenticar al usuario y confirmar si está cambiando la numeración asignada. Sin embargo, en la actualidad no hay forma de enviar de forma estándar y segura esa información al operador que da servicio al usuario destinatario. Hay que tener en cuenta, que en las empresas, el cambio del identificador telefónico puede ser lícito, por ejemplo, para conectar los agentes ubicados en otro país a traves de un número nacional o gratuito al usuario al que se llama. Además, sin más cambios sobre las redes actuales, la operadora que termina la llamada sólo sabe que se ha cometido una suplantación de identidad cuando recibe la queja de su cliente, teniendo pocas herramientas para tracear su origen en una interconexión que puede pasar por diversas operadoras e identificar al culpable.

STIR/SHAKEN proporciona a las operadoras un metodo fácil de implementar y seguro para comunicar el identificador telefónico original y su reputación sobre el protocolo estándar de señalización SIP (Session Initiation Protocol) utilizando en las actuales redes de voz sobre IP. Gracias a esta información, los usuarios fraudulentos pueden ser identificados con fiabilidad y bloqueados por la operadora destinataria antes de que nos hagan perder el tiempo y pongan en riesgo nuestra valiosa información. En el caso de que el usuario no desee un bloqueo automático de la llamada, STIR/SHAKEN permite que las aplicaciones de bloqueo de llamadas informen al usuario con una notificación, tal y como "probablemente spam" o "número no verificado" antes de contestar la llamada. Si la llamada es contestada y el usuario final detecta que es un fraude, STIR/SHAKEN simplifica el traceo hasta su origen y, por lo tanto, facilita a las agencias de seguridad y protección de los usuarios perseguir a los delincuentes.

En definitiva, mediante esta solución las "robocalls" podrían llegar a ser tan manejables como lo es actualmente el "spam" por correo electrónico: será más difícil ser engañado para contestar una llamada maliciosa y se recibirán menos llamadas de este tipo desde un primer momento. De este modo, aunque hay un coste para las operadoras, se consigue una mayor protección de los usuarios. La Unión Europea debería seguir los pasos de la FCC de Estados Unidos y la CRTC de Canadá, e impulsar el despliegue de STIR/SHAKEN, pues sin el apoyo de los reguladores, no es posible introducir esta solución, ya que requiere de la colaboración entre todas las operadoras y la coordinación con una entidad regulatoria nacional o europea.

Componentes de STIR/SHAKEN

El objetivo de STIR/SHAKEN es que el operador que da servicio a quien origina la llamada, firme digitalmente la información del identificador de la llamada origen así como su grado de reputación y que esta pueda ser validada por el operador que da servicio al cliente destinatario de la llamada. Las firmas digitales se basan en certificados digitales gestionados por organismos confiables por ambas partes, el operador originante utiliza la clave privada para la autenticación y el destinatario la correspondiente clave pública para la verificación. El operador destinatario puede bloquear automáticamente la llamada o mostrar el grado de confianza al cliente, para que sea este el que decida si contestar o rechazar la llamada. La solución puede ser fácilmente mejorada en el futuro, por ejemplo, recogiendo la valoración del cliente, que puede constatar que una llamada que de reputación dudosa consistía ciertamente en un usuario malicioso; o bien si el destinatario decide rechazar la llamada, que intentos futuros sean tambien rechazados automáticamente por la operadora.

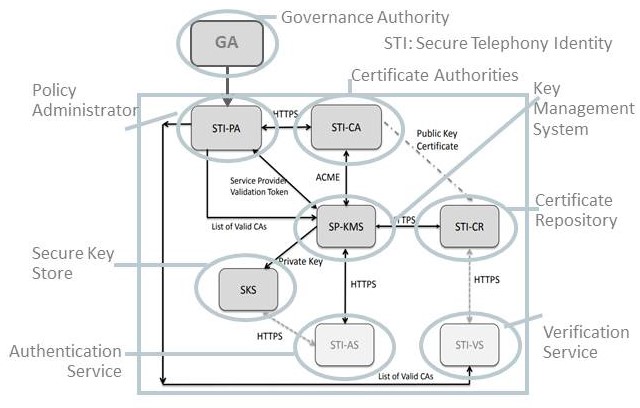

Los principales componentes de la solución STIR/SHAKEN, mostrados en la Figura 2, son:

- GA (Governance Authority Policies). Selecciona el PA, identifica quien puede firmar digitalmente las llamadas, e identifica las autoridades de certificación.

- STI-PA (Secure Telephony Identity - Policy Administrator). Administra las políticas definidas por la GA. Concede los "token" al KMS de la operadora con el propósito de obtener el certificado que es utilizado para firmar las llamadas.

- STI-CA (Secure Telephony Identity - Certificate Authority). Las autoridades de certificación son aprobadas por el PA y crean la infraestructura digital para la firma de llamadas.

- SP-KMS (Service Provider - Key Management Server). Genera el par de clave privada/pública para la firma y solicita y recibe los certificados STI del STI-CA. Está en la operadora.

- SKS (Secure Key Store). Recibe la clave privada del SP-KMS, la almacena y estaría disponible en el caso de atestados. Está en la operadora.

- STI-AS (Secure Telephony Identity – Authentication Service). Es el servicio de autenticación: obtiene la clave privada del SKS, realiza la firma de certificación y genera el "token" en la cabecera de identidad del mensaje SIP. Está en la operadora.

- STI-CR (Secure Telephony Identity - Certificate Repository). Almacena los certificados de clave pública utilizados por el STI-VS para validar las firmas recibidas en las llamadas procedentes de otras operadoras. Está en la operadora.

- STI-VS (Secure Telephony Identity – Verification Service). Es el servicio de verificación: recibe el "token" en la cabecera de identidad, utiliza la URL adjunta al mensaje SIP para obtener el certificado de clave pública del STI-CR y deshacer el "token" y verificarlo. Está en la operadora.

- SPR (Subscriber Profile Repository). Aunque no es parte de la solución, es recomendado por los desarrolladores de la solución, tal y como Oracle. Proporciona la base de datos para el tratamiento de las llamadas, el libro de contabilidad de las llamadas certificadas, la preferencia de idioma, las preferencias visuales, números no deseados, etc. Está en la operadora.