Cortafuegos para la seguridad corporativa

Autor: Ramón Jesús Millán Tejedor

Publicado en Monografias.com, Trabajos 60, 2008

Introducción

El concepto de seguridad y control del acceso en los sistemas corporativos es ya un clásico en muchos ámbitos de la telemática, sin embargo, Internet ha puesto de moda y en evidencia las carencias y el descuido que respecto a la seguridad, observan muchos de los sistemas conectados a la red de redes.

Son muchos los lugares de las redes de empresa donde los piratas informáticos pueden penetrar para introducir virus, extraer información o causar daños de todo tipo. Así mismo, tambien es bastante frecuente la captura de tráfico ilegal, pudiendo los intrusos disponer de información muy valiosa de comportamiento, información personal e incluso infamación de las transacciones realizadas.

El principio de los mecanismos de seguridad de los sistemas corporativos es el de mantener a los intrusos fuera de la red de la empresa, permitiendole a esta realizar su trabajo. La tecnología fundamental utilizada en estos casos es la instalación de un firewall o cortafuegos.

Seguridad en los sistemas corporativos mediante cortafuegos

En el entorno de redes de ordenadores, un cortafuegos es un sistema de contención que intenta impedir la diseminación de daños a traves suyo. Físicamente, un cortafuegos de Internet es un sistema o grupo de sistemas informáticos situados en el perímetro de una red para proteger todas sus vías de acceso estableciendo un control del tráfico de entrada y salida. La podemos asemejar a una aduana, que vigila todo lo que la atraviesa, decidiendo que puede o no atravesarla y bajo que condiciones. Por consiguiente, un cortafuegos sólo protege contra la diseminación de los ataques derivados de accesos públicos, es decir, sólo puede controlar el tráfico que pasa a traves de el.

Desde el punto de vista de las funciones, el cortafuegos tiene una doble misión:

- Bloquear el tráfico proveniente de direcciones no autorizadas o que acceden aplicaciones restringidas.

- Permitir el flujo de tráfico de las operaciones legales.

En función de las implementaciones, el enfasis se hará en el tráfico que debe ser bloqueado y en otros casos se centrarán en el tipo de tráfico que deben permitir.

Los principales aspectos críticos que deberá resolver la configuración del cortafuegos en los sistemas corporativos se centrarán en las siguientes problemáticas:

- Comunes con el usuario: usurpación de la identidad e integridad de la información.

- Accesos autorizados: permitir el acceso a las direcciones de origen validadas y autorizadas.

- Aplicaciones autorizadas: permitir el acceso a las aplicaciones en función de la identidad validada.

- Filtrado de solicitudes de conexión desde nuestra red a Internet.

- Protección de los datos de identidad de nuestros usuarios en los accesos autorizados a Internet.

- Protección ante "caballos de troya", en forma de archivos Java, PostScript, etc.

- Realizar todas las funciones anteriores sin afectar a las prestaciones y funcionalidades de Internet que los usuarios internos demandan.

Cortafuegos

Conceptos básicos

Como hemos visto, un cortafuegos es un dispositivo lógico que protege a una red privada del resto de la red pública. Pero se ha de recalcar que, no se trata de cualquier sistema capaz de mejorar la seguridad de la red interna, sino que ha de cumplir tres premisas:

- Todo el tráfico entre la red interna y la externa debe pasar necesariamente a traves del cortafuegos. Para ello pueden emplearse varias arquitecturas físicas y lógicas.

- Sólo el tráfico autorizado según la política de seguridad del administrador de la red interna puede pasar de una red a otra.

- El sistema cortafuegos es inmune a ataques desde la red externa.

A partir de estas premisas son posibles distintas implantaciones de cortafuegos diferenciadas por la arquitectura concreta que asegura la premisa (1) y por la forma de efectuar el filtrado de la información de una red a otra, según la (3).

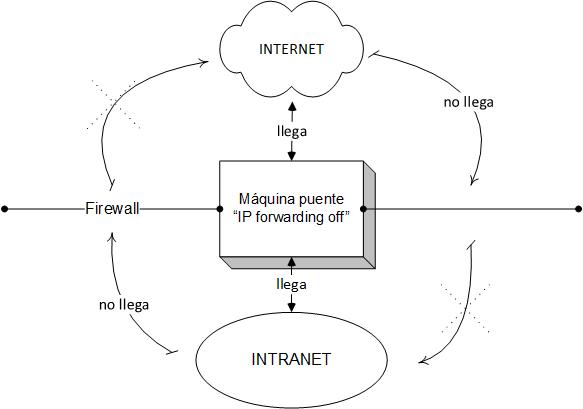

El funcionamiento básico de un cortafuegos es el siguiente:

- Se coge un ordenador con capacidad de encaminar (por ejemplo, un PC con Linux).

- Se le ponen dos interfaces (por ejemplo interfaces serie, o Ethernet, o de paso de testigo en anillo…).

- Se le deshabilita el reenvío de paquetes IP (IP forwarding).

- Se conecta a una interfaz de Internet.

- Se conecta a la otra interfaz de red que se quiere proteger.

Se tienen de este modo dos redes distintas que comparten un ordenador. La máquina puente o cortafuegos, puede comunicarse tanto con la red protegida como con Internet. La red protegida no puede comunicarse con Internet, e Internet no puede comunicarse con la red protegida, pues se ha deshabilitado el reenvío IP en el único punto en que se conectan. De este modo, si se quiere acceder a Internet desde la red protegida, hay que hacer primero un telnet al cortafuegos, y acceder a Internet desde el. De la misma forma, para acceder a la red protegida desde Internet, se debe pasar antes por el cortafuegos. Este mecanismo implica que cualquier ataque desde el exterior deberá siempre realizarse tambien en dos pasos: primeramente deberá caer el cortafuegos que actúa como muralla para, despues, atacar el interior. De esta forma se facilita la defensa, pues se puede concentrar el esfuerzo defensivo sobre el cortafuegos.

Tipos de cortafuegos

Ateniendonos al mecanismo de funcionamiento, o metodos de filtrado de la información, podemos distinguir dos tipos de cortafuegos según a que nivel respecto al modelo OSI actúen:

- Nivel de red (protocolo IP) y de transporte (protocolos UDP/TCP). El control de tráfico a estos niveles consiste en analizar todos los paquetes que llegan a una interfaz de red, y decidir si se les deja pasar o no dependiendo de criterios como: tipo de protocolo, dirección de la fuente y dirección de destino, fundamentalmente. Estos cortafuegos se basan en: encaminadores apantallados o pasarelas a nivel de red.

- Nivel de aplicación. El control se hace interceptando las comunicaciones a nivel del protocolo de comunicaciones propio de cada servicio, que es modificado para incluir medidas adicionales de seguridad. Se basan en pasarelas a nivel de aplicación.

Recordemos que los encaminadores o routers, son dispositivos que interconectan redes a nivel de red del modelo OSI de la ISO. Realizan funciones de control de tráfico y encaminamiento de paquetes por el camino más eficiente en cada momento. La diferencia fundamental con los puentes o bridges, que trabajan a nivel de enlace, es que estos no son capaces de realizar tareas de encaminamiento en tiempo real. Las pasarelas o gateways son ordenadores que funcionan a nivel de aplicación del modelo OSI de ISO. Es el más potente de todos los dispositivos de interconexión de redes. Permiten interconectar redes de distintas arquitecturas, es decir, realiza conversiones de protocolo, a diferencia de los encaminadores. En el contexto dado, pasarela es una máquina que conecta dos o más redes, encaminando paquetes de una a otra.

Metodos de filtrado de información

Pasarelas a nivel de red

Descripción

Los cortafuegos más sencillos se basan en el filtrado de paquetes. Los dispositivos típicamente utilizados son los encaminadores apantallados, capaces de filtrar paquetes en base a la dirección origen y/o destino y al servicio o puerto al que acceden.

Se puede usar el filtrado para bloquear conexiones a o desde servidores o redes determinadas, así como para bloquear puertos especiales. Esto nos permite activar o desactivar servicios bien conocidos de forma selectiva para aquellos servidores o redes que no consideremos seguros o que queramos proteger especialmente.

Por ejemplo, una red local podría permitir sólo el acceso externo al puerto 25, correspondiente al protocolo SMTP (Simple Mail Transfer Protocol) de su servidor de correo, pero no a los de ningún otro ordenador, forzando así a que todo el correo entrante pase por el servidor y, protegiendo el demonio de correo de las demás máquinas de ataques externos. Tambien puede ser interesante, establecer filtros temporales, en los que ciertos servicios están habilitados durante una determinada franja horaria durante la cual se tiene la certeza de que los mismos no son necesarios.

A partir de la política de seguridad establecida, se determinarán las reglas de filtrado de paquetes que debe interpretar el encaminador. Cada vez que el encaminador recibe un paquete por una de sus dos interfaces, comprueba secuencialmente cada una de las reglas y cuando encuentra un patrón que se ajusta al del paquete recibido, ejecuta la acción pertinente, es decir, permite o deniega el acceso.

Los distintos modelos de encaminadores existentes, tienen diferentes formas y capacidades de filtrado:

- Sólo filtran paquetes que entran en cada interfaz.

- Sólo filtran los paquetes que van a salir por cada interfaz.

- Filtran tanto a la entrada como a la salida del paquete de la interfaz.

- Otros, pueden fijarse en información adicional en cada paquete, como puede ser el bit de asentimiento, que permite distinguir entre paquetes de inicio de una conexión TCP y paquetes pertenecientes a una conexión ya iniciada. De esta forma puede impedirse que se establezca una conexión, si esta se origina desde el exterior, pero permitir dicha conexión si el origen está en la red interna. Otra característica que suele ser configurable es el modo en que los paquetes son descartados. En general, los encaminadores emiten mensajes de redirección ICMP (Internet Control Message Protocol) cuando un paquete IP no puede ser encaminado, indicando el motivo. Pero en determinados casos es interesante descartar el paquete sin informar al destino del descarte.

Tambien es posible aplicar la filtración a traves de PCs, gracias a programas como KarlBridge o Drawbridge. Los productos basados en PC son populares por su bajo coste, comparado con las plataformas Unix basadas en RISC o con productos encaminadores especiales. No obstante, la evolución de las características de este tipo de programas, los hacen más semejantes a pasarelas a nivel de aplicación que a meros dispositivos de filtración de paquetes.

Problemas

Los principales problemas que presentan los cortafuegos basados en dispositivos de filtrado de información a nivel 3 y 4 de la torre OSI, son:

- El gran problema de los cortafuegos a nivel 3, es que restringen mucho el acceso a Internet desde la red protegida. Básicamente, reducen su uso al que se podría hacer desde un terminal. Si bien muchas veces el objetivo buscado por el administrador de la Intranet, es restringir el acceso al exterior desde el interior de la red corporativa, este hecho se vuelve especialmente incómodo cuando se desea facilitar libertad de movimientos a los usuarios del interior. El problema se agrava dado que el punto crítico del sistema es la máquina puente y, sin no se desea comprometer su seguridad, no conviene permitir el acceso a la misma por parte de los usuarios. Pero si los usuarios no pueden acceder a la misma no podrían acceder al exterior…

- El hecho de tener que entrar en el cortafuegos y desde allí realizar todo el acceso a Internet es una restricción muy seria. Por ejemplo, programas como Netscape, que requieren una conexión directa a Internet, no funcionan desde detrás de un cortafuegos. Otros servicios, como FTP y DNS tampoco pueden ser controlados correctamente mediante un mero filtrado de paquetes, pues requieren del establecimiento de conexiones en ambos sentidos.

- Existen protocolos cuyos servidores actúan en puertos no reservados (por debajo del 1.024), como es el caso del protocolo X11 o protocolos que no poseen una dirección del servidor fija, como el portmapper de SunOS, que da lugar a que RPC (Remote Procedure Call) no pueda filtrarse con efectividad.

- En muchas implantaciones de filtración de paquetes, faltan los mecanismos de intervención y alerta y tambien pueden sufrir malas interfaces de administración y de usuario.

Ejemplo

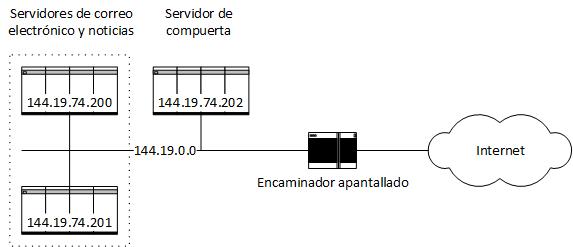

A continuación abordamos un ejemplo que le ayudará a entender el modo de operación de los filtros de paquetes, obtenido del libro "Internet y seguridad en redes" de Karanjit Siyan, Ph.D. y Chris Hare, publicado por Prentice-Hall Hispanoamericana S.A. En la Figura 2, se muestra una red con la siguiente política de seguridad:

- Las noticias y el correo electrónico de entrada se aceptan en los servidores 1444.19.74.200 y 144.19.74.201.

- Se acepta el acceso DNS para el servidor de compuerta 144.19.74.202.

- El acceso a los servicios NFS (Network File System) de la red interna no está permitido para las máquinas externas.

- A las máquinas internas se les permite el acceso a las redes externas, excepto a Gopher y WWW.

Esta política de seguridad se puede expresar como un conjunto de reglas de filtro para los puertos externo (Tabla 1) e interno (Tabla 2) del encaminador apantallado.

En los encaminadores Cisco, las reglas en los filtros de paquetes para el puerto externo e interno, pueden implantarse como se muestra a continuación:

- Regla 1 del filtro de paquetes para el puerto

externo:

access-list 101 deny tcp 144.19.0.0 0.0.255.255 0.0.0.0 255.255.255.255 eq 70 - Regla 2 del filtro de paquetes para el puerto

externo:

access-list 101 deny tcp 144.19.0.0 0.0.255.255 0.0.0.0 255.255.255.255 eq 80 - Regla 3 del filtro de paquetes para el puerto

externo:

access-list 101 permit tcp 144.19.0.0 0.0.255.255 0.0.0.0 255.255.255.255 - Regla 1 del filtro de paquetes para el puerto

interno:

access-list 102 permit tcp 0.0.0.0 255.255.255.255 144.19.0.0 0.0.255.255 - established - Regla 2 del filtro de paquetes para el puerto

interno:

access-list 102 permit tcp 0.0.0.0 255.255.255.255 144.19.74.200 0.0.0.0 - 25 - Regla 3 del filtro de paquetes para el puerto

interno:

access-list 102 permit tcp 0.0.0.0 255.255.255.255 144.19.74.201 0.0.0.0 - 25 - Regla 4 del filtro de paquetes para el puerto

interno:

access-list 102 permit tcp 0.0.0.0 255.255.255.255 144.19.74.200 0.0.0.0 - 119 - Regla 5 del filtro de paquetes para el puerto

interno:

access-list 102 permit tcp 0.0.0.0 255.255.255.255 144.19.74.201 0.0.0.0 - 119 - Regla 6 del filtro de paquetes para el puerto

interno:

access-list 102 permit udp 0.0.0.0 255.255.255.255 144.19.74.202 0.0.0.0 - 53

| Número de regla del filtro | Acción | Fuente | Puerto fuente | Destino | Puerto destino | Opciones de bandera de protocolo | Descripción |

|---|---|---|---|---|---|---|---|

| 1 | bloquea | 144.19.0.0 | * | * | 70 | TCP | Bloquea el acceso de salida para Gopher |

| 2 | bloquea | 144.19.0.0 | * | * | 80 | TCP | Bloquea el acceso de salida para WWW |

| 3 | acepta | 144.19.0.0 | * | * | * | TCP | Acepta todo el acceso TCP que falta |

| Número de regla del filtro | Acción | Fuente | Puerto fuente | Destino | Puerto destino | Opciones de bandera de protocolo | Descripción |

|---|---|---|---|---|---|---|---|

| 1 | acepta | * | * | 144.19.0.0 | * | TCP

ACK=1 TCP RST=1 |

Permite los paquetes de entrada que sean parte de una conexión TCP establecida |

| 2 | acepta | * | * | 144.19.74.200 | 25 | TCP | Permite el acceso al correo electrónico por política de seguridad |

| 3 | acepta | * | * | 144.19.74.201 | 25 | TCP | Permite el acceso al correo electrónico por política de seguridad |

| 4 | acepta | * | * | 144.19.74.200 | 119 | TCP | Permite el acceso NNTP por política de seguridad |

| 5 | acepta | * | * | 144.19.74.201 | 119 | TCP | Permite el acceso NNTP por política de seguridad |

| 6 | acepta | * | * | 144.19.74.202 | 53 | UDP | Permite el acceso DNS por política de seguridad |

El formato general para las listas extendidas utilizadas en este caso, es:

access-list

lista {permit|deny} protocolo {ip|tcp|udp|icmp} fuente

máscara_de_fuente destino máscara_de_destino [operador operando]

- La lista es un valor entero entre 100 y 199 y se utiliza para identificar una o más condiciones de permiso y/o de negación. Si se utiliza la palabra permit una correspondencia del paquete y de la condición causará que este se acepte, y si se utiliza deny se rechaza.

- El protocolo representa el protocolo a filtrar. Notar que puesto que IP encapsula los protocolos IP, TCP, UDP e ICMP, puede utilizarse para igualar cualquiera de estos.

- La fuente es la dirección IP de la máquina fuente.

- La máscara_de_fuente de 32 bytes no debe confundirse con las máscaras de subred empleadas para subdividir un número de asignación de una red: los bits correspondientes a 1 en la máscara de fuente se ignoran en la comparación, mientras que los correspondientes a 0 se usan en esta.

- Los valores de destino y máscara_de_destino sirven para igualar la dirección P destinataria, teniendo la máscara destino el mismo significado que la de fuente.

Con los valores de operador y operando se comparan los números de puerto o puntos de acceso a servicio. Estos valores son significativos para TCP y UDP. Los operadores pueden ser: lt (menor que), eq (igual que), gt (mayor que) y neq (diferente de). El operando es el valor decimal del puerto destinatario del protocolo especificado.

Pasarelas a nivel de aplicación

Descripción

Como hemos visto, los filtros de paquetes son demasiado rígidos, difíciles de configurar y sus capacidades de registro histórico son muy limitadas. Además su funcionamiento de basa en un sistema todo o nada: el acceso a un servicio en o desde una máquina se permite o no, pero no hay un termino medio.

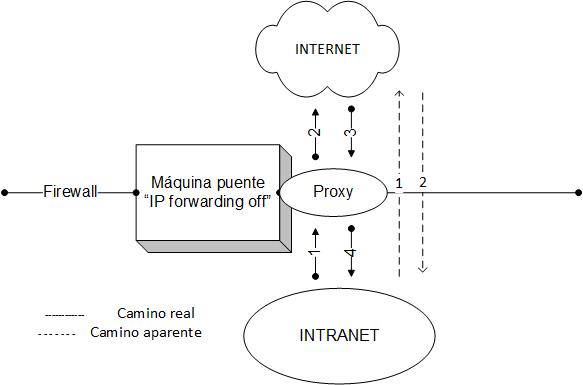

El siguiente paso es usar pasarelas a nivel de aplicación (gateway o proxy): en estos sistemas el usuario no accede directamente al servicio sino un sistema intermedio que realiza las comprobaciones pertinentes, anota la transacción, toma una decisión y, si es positiva, actúa de intermediario entre el cliente y el servicio remoto correspondiente, posiblemente controlando la ejecución del protocolo del servicio y tomando notas adicionales.

Para ello se coloca en la máquina puente un tipo especial de servidor (no sólo WWW, sino tambien de otros servicios, como por ejemplo: FTP, Gopher, Wais…), denominado proxy, que actúa como cliente de los servidores externos a la vez que como servidor de los clientes externos. Así no será necesario que un usuario se conecte a la máquina puente para realizar un FTP al exterior. Simplemente, configurará su cliente de FTP para que emplee el servidor de la máquina puente como proxy. A partir de este momento, creerá establecer conexiones con el exterior, cuando en realidad su cliente FTP se estará conectando con el proxy y pidiendole que este establezca una conexión con el exterior para extraer un fichero y luego entregárselo. Es decir, enviará a su apoderado a la Internet externa ya que el no está autorizado a salir. Lo mismo ocurre con un servicio WWW. Un cliente interno podría acceder a un servidor corporativo de la Intranet y, a la vez, ser incapaz de establecer conexiones con el exterior. Si se instala un servidor proxy de WWW en la máquina puente y se configuran los clientes de la Intranet para utilizarlo, estos dirigirán todas sus peticiones HTTP (HyperText Transport Protocol) al proxy que, a su vez, recuperará por ellos la información del exterior y se la devolverá a ellos. El usuario tendrá la sensación de conectarse directamente ya que todo el proceso será, para el, transparente.

De lo anterior, se deduce que la funcionalidad de actuar como proxy es una característica relacionada con la seguridad, no hay que confundir pues esta funcionalidad con la de cache. En efecto, una primera idea que le puede venir a la cabeza es que si los clientes van a consultar a un proxy es probable que varios hagan la misma consulta. Por tanto, no sería mala idea la incorporación de una cache a los servidores proxy. Si un usuario accede al mismo, este comprueba, en primer lugar, si el objeto buscado se encuentra en su cache y, de ser así, lo devuelve sin necesidad de realizar una conexión con el exterior. De ahí que la mayoría de los proveedores de Internet cuenten con caches de varios gigas en sus proxys. De esta forma parecen más rápidos ante sus clientes y ahorran ancho de banda. Ambas funciones, la de cache y proxy ya vienen incorporadas dentro de muchos servidores WWW.

Los servicios a proteger más comunes son:

- TELNET. Se hace un login inicial al cortafuegos, durante el cual se puede filtrar por la dirección de origen y destino, proceder de una identificación sólida (por ejemplo mediante tarjetas inteligentes) y a una verificación segura de la identidad (por ejemplo con claves desechables). Si se acepta, el cortafuegos establece una comunicación con el punto de destino y puede opcionalmente traducir las comunicaciones sobre la marcha, utilizando si se desea cifrado. A todo lo largo del proceso, se pueden hacer anotaciones de su evolución.

- FTP. Adicionalmente puede permitir aceptar o denegar comandos concretos de clientes específicos.

- SMTP. Además de establecer sistemas de verificación de identidad del sistema remoto y del remitente de mensajes, permite centralizar todo el correo institucional en una sola máquina, que se encarga despues de distribuirlo a cada usuario en su buzón correspondiente. Además, muchos cortafuegos disponen de un servidor de correo especial con mayores niveles de seguridad.

- Otros: X, Gopher, HTTP y NNTP (Network News Transfer Protocol) son otros servicios que resulta deseable poder interceptar, identificando usuarios y aceptando o denegando el acceso en base a criterios refinados.

- Verificación de identidad. Todas las conexiones remotas y en especial las de los módems deberían atravesar un sistema de verificación avanzado en el cortafuegos, pues basta con que una de estas vías de acceso se comprometa para subvertir todo el sistema. El problema es que esto requiere enseñar a los usuarios a manejar sistemas de verificación avanzados.

- Llamadas de entrada/salida. Los módems, líneas RDSI, X-25… son muy útiles para el acceso a la Intranet por parte de los teletrabajadores, que a su vez podrán acceder a sitios de Internet no permitidos dentro de esta. Es necesario que un cortafuegos controle estas líneas directas verificando la identidad de los usuarios y los patrones de uso.

- Conexión de red remota. Las conexiones vía PPP (Point to Point Protocol) tambien son un peligro potencial en la medida en que son una vía de entrada, debiendo ser centralizadas y filtradas a traves de un cortafuegos que entienda y controle estos protocolos.

- Servicios de información. Son servicios que están abiertos públicamente para proporcionar información (por ejemplo un servidor WWW o FTP anónimo). Para evitar que se conviertan en un peligro puede ser conveniente ponerlos fuera del área protegida por el cortafuegos (con una fuerte política de copias de seguridad) o incorporar su acceso en este.

- Interacciones remotas. Cuando se necesita que áreas protegidas por el cortafuegos cooperen entre sí, si no se tiene cuidado, las interacciones entre ellas pueden hacer imposible la colaboración o la seguridad:

- Ninguno de los responsables locales debe confiar plenamente en el otro.

- Es conveniente proveer de un mecanismo cómodo y eficiente a los usuarios para acceder a los recursos compartidos si se desea contar con su colaboración y no dañar su capacidad de trabajo.

- Para compatibilizar el acceso a recursos compartidos hay muchas soluciones que deben considerarse con cuidado: usar el mismo tipo de cortafuegos usar un sistemas compatible de control de acceso convertir las comunicaciones a un protocolo común.

Otro tipo de pasarelas a nivel de aplicación además de los servidores proxy o apoderados, son las pasarelas a nivel de circuito. En estas los paquetes se envían a un proceso a nivel de aplicación de usuario. Las pasarelas a nivel de circuito se dedican a reencaminar conexiones TCP. Cada vez que se tenga que establecer una conexión a traves del cortafuegos debe establecerse un circuito TCP hasta este y tras hacer las comprobaciones pertinentes, el cortafuegos establece un segundo circuito hasta el destino requerido. Entonces, el cortafuegos actúa como un mero cable de conexión entre ambos circuitos, copiando los bytes de uno a otro lado. Las compuertas a nivel de circuito constituyen el metodo más general y flexible para construir pasarelas a nivel de aplicación.

Problemas

Los principales problemas que presentan los cortafuegos basados en dispositivos de filtrado de información a nivel 7 de la torre OSI, son:

- Perdida de transparencia: el usuario a menudo debe ser consciente de su existencia y tomar decisiones adicionales para tratar con ellas. En ocasiones puede ser preciso un programa cliente especial, lo cual podría constituir un inconveniente.

- Degradación del rendimiento del cortafuegos. Puesto que el filtrado de información a nivel 3 y 4 es muy sencillo, los encaminadores apantallados suelen ser muy rápidos y transparentes al usuario. En cambio el filtrado a nivel 7, supone un mayor retardo en el análisis de cada paquete. No obstante, el hecho de efectuar el control a este nivel dándole al cortafuegos conocimiento sobre los protocolos de alto nivel que está manejando incrementa mucho la seguridad.