Recuerde, que al igual que el resto de los sistemas de seguridad, ninguno de los modelos de cortafuegos citados es totalmente seguro. Por supuesto hay más modelos posibles, y como siempre se tratará de encontrar un buen compromiso entre seguridad y facilidad de uso.

En las redes TCP/IP el término pasarela con múltiples interfaces de red describe una máquina que tiene tarjetas múltiples de interfaz de red, donde en general cada tarjeta se conecta a una red.

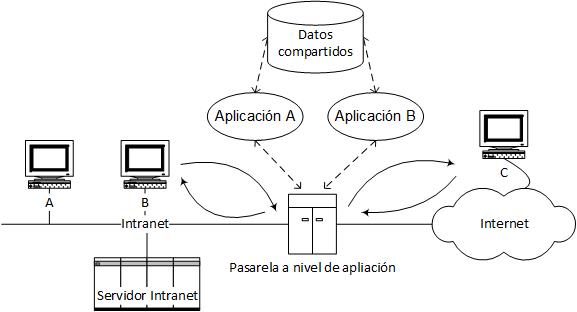

Si la función de encaminamiento de la pasarela de múltiples interfaces está inhabilitada, la pasarela o máquina puente puede aislar por completo el tráfico de la red interna y la red externa a la que se conecta. Se podría tratar de un encaminador apantallado, que opera en el nivel de red y basa sus actuaciones en el contenido de las cabeceras TCP/IP. Como hemos visto es la forma más rápida, flexible y barata de cortafuegos, pero también la más vulnerable a ataques y con serias deficiencias ya presentadas. Por lo tanto, en la actualidad se basa en un ordenador con dos tarjetas o más tarjetas de red (dual-homed host o multi-homed host) y un software específico llamado proxy que se encaga de realizar el transvase de información entre ambas aplicaciones. Es decir, aunque la máquina puente aísle el tráfico entre la red interna e Internet, cada red procesará sus aplicaciones en la pasarela de dos bases y si las aplicaciones lo permiten, las redes también pueden compartir datos. Este es el caso representado en la Figura 3.

Un servidor o host bastión es un punto de la red crítico en cuanto a seguridad, debido a que si su seguridad es violada nuestra red puede verse comprometida. Es el punto central para la seguridad en la red de una organización y, por su función, debe estar muy bien protegido y sometido a auditorias regularmente. Como en este esquema el servidor bastión coincide con la máquina puente entre la Intranet e Internet, además de inhabilitar el envío IP, se debe eliminar de la pasarela todos los programas, útiles y servicios que puedan ser peligrosos en manos de un intruso . Si la máquina puente falla, la red interna no tendrá defensa ante futuros intrusos (por ejemplo, si el intruso obtiene suficientes privilegios del sistema, podrá cambiar el valor e la variable ipforwarding y habilitar el envío IP, con el cual se ignorará el mecanismo del sistema de protección.), a menos que el problema se detecte y corrija con rapidez.

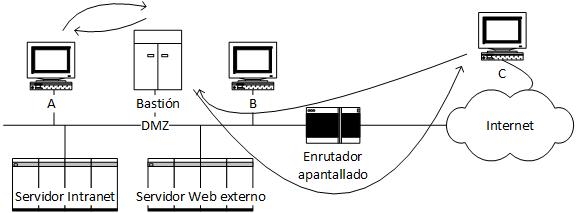

En el esquema visto en primer lugar, puesto que el servidor de bastión es el punto de entrada y de salida a Internet, red externa no confiable, casi siempre están sujetos a invasiones. Por lo tanto, por lo general se coloca otra primera línea de defensa entre la red externa no confiable y la interna. Esta línea la suele proporcionar un encaminador apantallado creándose un área denominada DMZ (De militarized Zone). En esta área se puede colocar el servidor Web externo, el servidor FTP, y otros que se estimen oportunos destinados a los usuarios externos.

En el ejemplo presentado en la Figura 4, sólo una interfaz de red del servidor bastión está configurada y conectada a la red interna. Uno de los puertos del encaminador apantallado está conectado a Internet y el otro a la Intranet. El encaminador apantallado se debe configurar para que envíe primero hacia el servidor bastión todo el tráfico recibido de Internet hacia la Intranet. Antes de enviar el tráfico hasta el bastión, el encaminador aplicará sus reglas de filtro en el tráfico del paquete. Sólo el tráfico de red que pase tales reglas será dirigido hacia el servidor bastión, el resto del tráfico será rechazado. Un intruso necesita primero penetrar en el encaminador apantallado y, si lo logra, debe enfrentarse con el servidor bastión. El servidor bastión utiliza funciones a nivel de aplicación para determinar si las solicitudes hacia y desde Internet se aceptarán o negarán. Si la solicitud pasa el escrutinio del servidor bastión, se enviará a la red Interna para el tráfico de entrada. Para el tráfico de salida, las solicitudes se enviarán al encaminador apantallado.

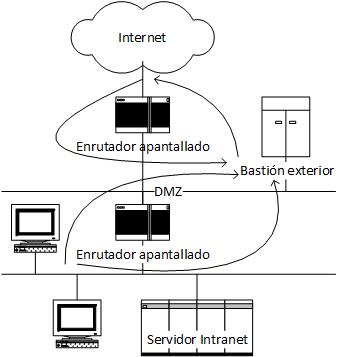

Otro tipo de configuración de cortafuegos se tiene creando un segmento de red aislado, considerado DMZ, que sea la única forma de comunicación entre la Intranet e Internet. A este segmento se conectan, por un lado, la red interna con los usuarios de la empresa a través de un encaminador apantallado interno y por otro, también a través de un encaminador, Internet. En este mismo segmento se encuentra el bastión. Los encaminadores deben estar configurados para encaminar u recibir el tráfico desde y hasta el servidor bastión. Esta configuración es la representrada en la Figura 5.

La organización colocará algunos servidores en la DMZ externa y mantendrá los más delicados detrás del encaminador interior. Si una empresa quiere proporcionar acceso completo a una gran variedad de servicios, como FTP anónimo, Gopher y WWW, puede proveer ciertos servidores en la DMZ exterior. El encaminador apantallado interno no debe confiar en ningún tráfico generado desde estos servidores.

La utilización de en vez de un segundo encaminador de selección de otro bastión mejora la seguridad. En general estos esquemas se utilizan en Intranets grandes, dando a cada bastión la responsabilidad de un grupo administrativo diferente. Esto asegura que los errores de un grupo de administradores no los repiten el resto de administradores. Todos los grupos deberán compartir información acerca de las debilidades descubiertas en los servidores bastión.

Esta arquitectura es la utilizada para filtrar DNS. El CERT (Computer Emergency Response Team) recomienda filtrar siempre DNS (Domain Name Service) para evitar las transferencias de zonas, permitiendo el acceso al mismo únicamente a servidores de nombres secundarios conocidos para no permitir que los intrusos puedan obtener inteligencia relacionada con nuestra red (estructura de distribución de correo, detalles hardware, versiones de sistemas operativos…). Una forma de limitar la cantidad de información que es accesible desde el exterior, es utilizar dos servidores de nombres separados por el filtro de paquetes o encaminador apantallado: el servidor externo o aparente contiene sólo los datos que se quieren hacer visibles a Internet (direcciones de unos pocos servidores, las pasarelas…) y el interior o real contiene toda la información necesaria para administrar la Intranet. El servidor aparente y el real son definidos como servidores de dominio, pero el aparente sólo interacciona con clientes de Internet y el real con los de la Intranet. Cuando el servidor interno no pueda resolver una petición de un cliente externo relativa a una dirección Internet, deberá configurarse para que redirija ésta al servidor externo. El filtro de paquetes tiene por fin impedir que ninguna petición del exterior llegue al servidor interno (para que nadie pueda acceder a información local) así como asegurar que los ordenadores internos no puedan solicitar información si no es a través del servidor interno (para evitar que puedan ser engañados por servidores ajenos falsos), aunque si debe permitir pasar información entre ambos servidores DNS.

Los clientes internos así sólo pueden obtener información del servidor privado, que contiene toda la información local necesaria y que obtendrá la información externa del servidor exterior en caso de necesidad. Los clientes externos, sólo sabrán de la existencia del servidor exterior y sólo podrán acceder a él, debido al filtro de paquetes. Éste servidor sólo proporciona información de que dispone y al considerarse autorizado terminará toda petición externa, denegando cualquier información adicional.

Antes de elegir e instalar un cortafuegos, hay quede cidir la política de acceso que se quiere establecer y diseñar una estrategia que se ciña a la misma. Es decir, en primer lugar hay que fijar el tipo de controles que se desean establecer, asegurándose bien de que éstos reflejan fielmente las necesidades de protección de los usuarios. El cortafuegos debe estar integrado perfctamente con el resto de sistemas de seguridad de ordenadores y redes, pudiendo invocar dinámicamente por ejemplo applets Java o escaners de virus propios o de teceros cuando se detecte un invasor.

Además de establecer las normas de acceso, es preciso también definir cuánta información se desea almacenar acerca de las acciones que realiza o detecta el cortafuegos para su posterior revisión o análisis, de la que dependerán las necesidades de almacenamiento y capacidad de proceso del equipo, así como el personal para mantener y analizar dicha información.

La elección del cortafuegos más apropiado versará sobre los siguientes factores:

Existen muchos sistemas de control (Border Ware Firewall de Border Network, Cyber Guard de Harris, Net SP-SNG e IC-SNG de IBM, Network Translation de PIX-Cisco, TIS Firewall Toolkit Internet Firewall the Truste Information System, Global Secure WebServer de FTP Software, Interceptor Firewall de Technologic, etc.), tanto comerciales como de dominio público, con un amplio rango de costes y funcionalidad. En la Tabla 1 se presentan algunos de los cortafuegos y paquetes de seguridad más conocidos. La única forma razonable de decidirse por un cortafuegos es analizar todos los productos, su coste (tanto inmediato como de mantenimiento a corto y largo plazo), sus propiedades, rendimiento, y la medida en que se satisfacen sus necesidades.

Ha de mentalizarse de que no hay ninguna solución completamente segura, por lo que es recomendable establecer varios perímetros de contención, de modo que si uno de ellos es comprometido, aún queden otros niveles secundarios por superar. Todo dependerá del nivel de seguridad necesario, y de la complejidad deseada, la cual aunque disminuye la vulnerabilidad, aumenta el coste de mantenimiento.

Una vez instalado un cortafuegos, debemos aprender bien su configuración y funcionamiento: protocolos que se desean controlar y repercusiones que las decisiones de filtrado puedan tener. Puesto que cada producto tiene sus particularidades, es necesario leer detenidamente el manual. No es bueno recurrir a otras personas expertas, pero ajenas a nuestras necesidades y cuya compresión de las mismas sólo sea superficial. Del mismo modo, tampoco es recomendable dejarla en manos de alguien que conoce perfectamente las políticas a establecer, pero ignora el funcionamiento del equipo y las repercusiones que éste pueda tener.

Los objetivos del mantenimiento son varios: vigilar el correcto funcionamiento del sistema, verificar posibles cambios en las pautas de conducta o tráfico que requieran una consideración especial y, finalmente, introducir modificaciones en la configuración para adecuarla a las necesidades cambiantes de nuestros usuarios.

De hecho, son todos los factores implicados en el sistema de seguridad los que deben ser constantemente vigilados y mantenidos al día, no sólo el cortafuegos, estableciendo una política común y administrando los sistemas centralmente.