En Internet abundan los crackers, piratas o violadores informáticos con interés en atacar un sistema para obtener beneficios de forma ilegal; los hackers, que son aquellos que lo hacen simplemente como pasatiempo y reto técnico -es decir, son más respetuosos con la información-; y los sniffers, que rastrean y observan todos los mensajes que hay en la red.

Son muchos los lugares de las redes de empresa donde los piratas informáticos pueden penetrar para introducir virus, extraer información o causar daños de todo tipo. Así mismo, también es bastante frecuente la captura de tráfico ilegal, pudiendo los intrusos disponer de información muy valiosa de comportamiento, información personal e incluso infamación de las transacciones realizadas.

De este modo, Internet ha de protegerse de estos comportamientos indeseables desde una doble perspectiva:

El presente artículo se centra en el estudio de la segunda de las perspectivas, realizando una breve exposición de la problemática y soluciones relacionadas con la primera de ellas. Veremos que, aunque para los sistemas corporativos no es fácil dotarse de ellas, existen ciertas armas con las que protegerse, si bien la velocidad a la que se mueven la tecnología y los estándares no facilita en nada la labor. De hecho, las cuestiones de seguridad de los cortafuegos, sitios Web y navegadores, son conceptos tan recientes que los administradores de las Intranets apenas han tenido tiempo de sistematizar su conocimiento. Además, pocos fabricantes de software Intranet lanzan sus productos antes de solucionar todos los potenciales resquicios de seguridad. De ahí la utilidad del presente artículo, como guía concisa pero completa a los cortafuegos, dando pautas y buenas referencias para estudios posteriores por parte del lector interesado en profundizar en estos temas. Para ampliar conocimientos a este respecto se recomienda el libro "Internet y la seguridad en redes" de Prentice-Hall.

Dentro de la seguridad, se pueden identificar los siguientes problemas:

Otro tema relacionado con la seguridad que cada vez preocupa más a los internautas es la privacidad de los datos personales. Bajo este concepto enmarcamos el registro de información sobre nuestros datos cuando realizamos accesos a servicios proporcionados por Internet (dirección e-mail por los datos de la conexión, perfil del usuario según los destinos accedidos, etc.

En aquellos casos en los que se mantenga un registro de accesos debería informarse al usuario antes de que éste procediera a la navegación con el servidor, indicando el propósito y el uso al que está destinada la información registrada.

El principio de los mecanismos de seguridad de los sistemas corporativos es el de mantener a los intrusos fuera de la red de la empresa, permitiéndole a ésta realizar su trabajo.

La tecnología fundamental utilizada en estos casos es la instalación de un firewall o cortafuegos. En el entorno de redes de ordenadores, un cortafuegos es un sistema de contención que intenta impedir la diseminación de daños a través suyo. Físicamente, un cortafuegos de Internet es un sistema o grupo de sistemas informáticos situados en el perímetro de una red para proteger todas sus vías de acceso estableciendo un control del tráfico de entrada y salida. La podemos asemejar a una aduana, que vigila todo lo que la atraviesa, decidiendo qué puede o no atravesarla y bajo qué condiciones. Por consiguiente, un cortafuegos sólo protege contra la diseminación de los ataques derivados de accesos públicos, es decir, sólo puede controlar el tráfico que pasa a través de él.

Desde el punto de vista de las funciones, el cortafuegos tiene una doble misión:

En función de las implementaciones, el énfasis se hará en el tráfico que debe ser bloqueado y en otros casos se centrarán en el tipo de tráfico que deben permitir. Los principales aspectos críticos que deberá resolver la configuración del cortafuegos en los sistemas corporativos se centrarán en las siguientes problemáticas:

Con todo esto, es obvio que es preciso establecer una política de control de acceso adecuada a las necesidades del entorno protegido y que su eficacia depende de la medida en que sea aplicada correctamente. Debemos ser conscientes de qué puede y de qué no puede protegernos un cortafuegos para complementar la seguridad allí donde sea necesario. Es decir, para establecer un cortafuegos es necesario un especialista en sistemas de protección que entienda perfectamente las necesidades del sistema.

Pero como en todo sistema, para que un cortafuegos sea realmente efectivo, debe formar parte equilibrada de una arquitectura global de seguridad. No tiene sentido concentrar importantes recursos en un complejo sistema de cortafuegos, si nuestro sistema de seguridad presenta debilidades en todos los puntos (disqueteras, los propios usuarios, módems de acceso remoto…). De hecho, en un reciente estudio de Datapro Research Corporation, se resumía que la distribución de los problemas de seguridad basados en redes responde a la siguiente distribución:

Para elaborar la política de acceso, cuyo análisis derivará en soluciones que deberán ser revisadas periódicamente, es conveniente analizar con cuidado varios factores:

Como hemos visto, un cortafuegos es un dispositivo lógico que protege a una red privada del resto de la red pública. Pero se ha de recalcar que, no se trata de cualquier sistema capaz de mejorar la seguridad de la red interna, sino que ha de cumplir tres premisas:

A partir de estas premisas son posibles distintas implantaciones de cortafuegos diferenciadas por la arquitectura concreta que asegura la premisa (1) y por la forma de efectuar el filtrado de la información de una red a otra, según la (3).

El funcionamiento básico de un cortafuegos es el siguiente:

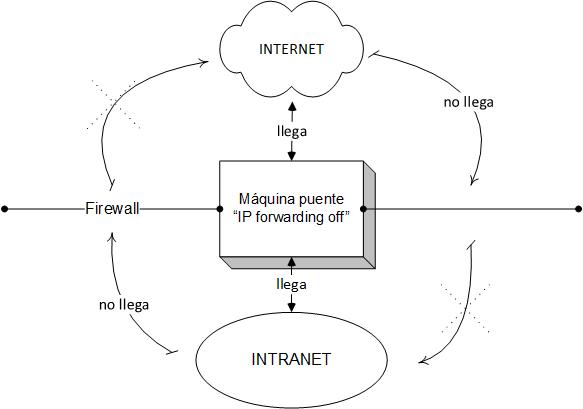

Se tienen de este modo dos redes distintas que comparten un ordenador. La máquina puente o cortafuegos, puede comunicarse tanto con la red protegida como con Internet. La red protegida no puede comunicarse con Internet, e Internet no puede comunicarse con la red protegida, pues se ha deshabilitado el reenvío IP en el único punto en que se conectan. De este modo, si se quiere acceder a Internet desde la red protegida, hay que hacer primero un telnet al cortafuegos, y acceder a Internet desde él. De la misma forma, para acceder a la red protegida desde Internet, se debe pasar antes por el cortafuegos. Este mecanismo implica que cualquier ataque desde el exterior deberá siempre realizarse también en dos pasos: primeramente deberá caer el cortafuegos que actúa como muralla para, después, atacar el interior. De esta forma se facilita la defensa, pues se puede concentrar el esfuerzo defensivo sobre el cortafuegos.

Ateniéndonos al mecanismo de funcionamiento, o métodos de filtrado de la información, podemos distinguir dos tipos de cortafuegos según a que nivel respecto al modelo OSI actúen:

Recordemos que los encaminadores o routers, son dispositivos que interconectan redes a nivel de red del modelo OSI de la ISO. Realizan funciones de control de tráfico y encaminamiento de paquetes por el camino más eficiente en cada momento. La diferencia fundamental con los puentes o bridges, que trabajan a nivel de enlace, es que éstos no son capaces de realizar tareas de encaminamiento en tiempo real. Las pasarelas o gateways son ordenadores que funcionan a nivel de aplicación del modelo OSI de ISO. Es el más potente de todos los dispositivos de interconexión de redes. Permiten interconectar redes de distintas arquitecturas, es decir, realiza conversiones de protocolo, a diferencia de los encaminadores. En el contexto dado, pasarela es una máquina que conecta dos o más redes, encaminando paquetes de una a otra.

Los cortafuegos más sencillos se basan en el filtrado de paquetes. Los dispositivos típicamente utilizados son los encaminadores apantallados, capaces de filtrar paquetes en base a la dirección origen y/o destino y al servicio o puerto al que acceden.

Se puede usar el filtrado para bloquear conexiones a o desde servidores o redes determinadas, así como para bloquear puertos especiales. Esto nos permite activar o desactivar servicios bien conocidos de forma selectiva para aquellos servidores o redes que no consideremos seguros o que queramos proteger especialmente.

Por ejemplo, una red local podría permitir sólo el acceso externo al puerto 25, correspondiente al protocolo SMTP (Simple Mail Transfer Protocol) de su servidor de correo, pero no a los de ningún otro ordenador, forzando así a que todo el correo entrante pase por el servidor y, protegiendo el demonio de correo de las demás máquinas de ataques externos. También puede ser interesante, establecer filtros temporales, en los que ciertos servicios están habilitados durante una determinada franja horaria durante la cual se tiene la certeza de que los mismos no son necesarios.

A partir de la política de seguridad establecida, se determinarán las reglas de filtrado de paquetes que debe interpretar el encaminador. Cada vez que el encaminador recibe un paquete por una de sus dos interfaces, comprueba secuencialmente cada una de las reglas y cuando encuentra un patrón que se ajusta al del paquete recibido, ejecuta la acción pertinente, es decir, permite o deniega el acceso.

Los distintos modelos de encaminadores existentes, tienen diferentes formas y capacidades de filtrado:

También es posible aplicar la filtración a través de PCs, gracias a programas como KarlBridge o Drawbridge. Los productos basados en PC son populares por su bajo coste, comparado con las plataformas Unix basadas en RISC o con productos encaminadores especiales. No obstante, la evolución de las características de este tipo de programas, los hacen más semejantes a pasarelas a nivel de aplicación que a meros dispositivos de filtración de paquetes.

Los principales problemas que presentan los cortafuegos basados en dispositivos de filtrado de información a nivel 3 y 4 de la torre OSI, son:

Como hemos visto, los filtros de paquetes son demasiado rígidos, difíciles de configurar y sus capacidades de registro histórico son muy limitadas. Además su funcionamiento de basa en un sistema todo o nada: el acceso a un servicio en o desde una máquina se permite o no, pero no hay un término medio.

El siguiente paso es usar pasarelas a nivel de aplicación (gateway o proxy): en estos sistemas el usuario no accede directamente al servicio sino un sistema intermedio que realiza las comprobaciones pertinentes, anota la transacción, toma una decisión y, si es positiva, actúa de intermediario entre el cliente y el servicio remoto correspondiente, posiblemente controlando la ejecución del protocolo del servicio y tomando notas adicionales.

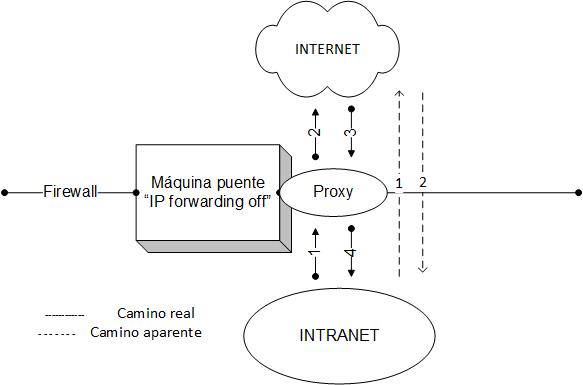

Para ello se coloca en la máquina puente un tipo especial de servidor (no sólo WWW, sino también de otros servicios, como por ejemplo: FTP, Gopher, Wais…), denominado proxy, que actúa como cliente de los servidores externos a la vez que como servidor de los clientes externos. Así no será necesario que un usuario se conecte a la máquina puente para realizar un FTP al exterior. Simplemente, configurará su cliente de FTP para que emplee el servidor de la máquina puente como proxy. A partir de este momento, creerá establecer conexiones con el exterior, cuando en realidad su cliente FTP se estará conectando con el proxy y pidiéndole que éste establezca una conexión con el exterior para extraer un fichero y luego entregárselo. Es decir, enviará a su apoderado a la Internet externa ya que él no está autorizado a salir. Lo mismo ocurre con un servicio WWW. Un cliente interno podría acceder a un servidor corporativo de la Intranet y, a la vez, ser incapaz de establecer conexiones con el exterior. Si se instala un servidor proxy de WWW en la máquina puente y se configuran los clientes de la Intranet para utilizarlo, estos dirigirán todas sus peticiones HTTP (HyperText Transport Protocol) al proxy que, a su vez, recuperará por ellos la información del exterior y se la devolverá a ellos. El usuario tendrá la sensación de conectarse directamente ya que todo el proceso será, para él, transparente.

De lo anterior, se deduce que la funcionalidad de actuar como proxy es una característica relacionada con la seguridad, no hay que confundir pues esta funcionalidad con la de caché. En efecto, una primera idea que le puede venir a la cabeza es que si los clientes van a consultar a un proxy es probable que varios hagan la misma consulta. Por tanto, no sería mala idea la incorporación de una caché a los servidores proxy. Si un usuario accede al mismo, éste comprueba, en primer lugar, si el objeto buscado se encuentra en su caché y, de ser así, lo devuelve sin necesidad de realizar una conexión con el exterior. De ahí que la mayoría de los proveedores de Internet cuenten con cachés de varios gigas en sus proxys. De esta forma parecen más rápidos ante sus clientes y ahorran ancho de banda. Ambas funciones, la de caché y proxy ya vienen incorporadas dentro de muchos servidores WWW.

Otro tipo de pasarelas a nivel de aplicación además de los servidores proxy o apoderados, son las pasarelas a nivel de circuito. En éstas los paquetes se envían a un proceso a nivel de aplicación de usuario. Las pasarelas a nivel de circuito se dedican a reencaminar conexiones TCP. Cada vez que se tenga que establecer una conexión a través del cortafuegos debe establecerse un circuito TCP hasta éste y tras hacer las comprobaciones pertinentes, el cortafuegos establece un segundo circuito hasta el destino requerido. Entonces, el cortafuegos actúa como un mero cable de conexión entre ambos circuitos, copiando los bytes de uno a otro lado. Las compuertas a nivel de circuito constituyen el método más general y flexible para construir pasarelas a nivel de aplicación.

Los principales problemas que presentan los cortafuegos basados en dispositivos de filtrado de información a nivel 7 de la torre OSI, son: