Desde mediados de la década de 1990, Internet ha pasado de ser un medio de comunicación académico a convertirse en el principal medio de intercambio de información para muchos de los sectores productivos. Este hecho ha provocado un crecimiento espectacular del comercio de bienes en soporte electrónico y, a su sombra, ha surgido la necesidad de crear una herramienta dinámica y eficaz para la protección de los derechos de autor de dichos bienes.

El sector más afectado por la piratería ha sido el musical, debido a que el formato MP3 ofrece una calidad de sonido semejante al CD en un fichero de unos pocos MB, que puede ser reproducido en un reproductor digital preparado para leer este formato (jukebox, i-radios, PDA, etc.) o en un ordenador con un programa tipo WinAmp. Gracias a P2P y a MP3, la Red se ha inundado de sitios de descarga y compartición de música de manera gratuita, si bien no son culpables de la piratería en sí. Lo mismo que ha ocurrido con MP3 en la música, ha sucedido más recientemente con los vídeos, tras la aparición del formato DivX. No obstante, la piratería en el mercado cinematográfico no ha alcanzado las elevadas cifras del discográfico, debido a los altos tiempos de transferencia de los vídeos y a la sensible pérdida de calidad de imagen y sonora respecto al formato DVD. Por ejemplo, en las películas en formato DivX no es posible disfrutar, generalmente, del sistema de audio Dolby Digital, y la imagen se visualiza muy reducida en televisores con pantallas panorámicas.

Sin lugar a dudas, la distribución de contenidos por Internet ha supuesto un incremento de la piratería y una pérdida de ingresos por ventas de aplicaciones de software, bases de datos, sitios Web, canciones, dibujos, fotografías, películas, libros, revistas, programas de televisión y radio en broadcast, etc. No obstante, Internet también supone ciertas ventajas para estas industrias, que deberán adaptarse a las nuevas fórmulas de distribución y promoción que ofrece la Red. Pero para que este modelo de negocio acabe por triunfar con respecto a los distribuidores tradicionales, ofreciendo mejores precios a los usuarios y ganancias a los autores, es necesario que las soluciones para la protección de los derechos digitales terminen de desarrollarse y expandirse.

Desde sus orígenes, los sistemas de gestión y protección de los derechos de autor en contenidos digitales han recibido distintas denominaciones, tales como DRM (Digital Right Management), ECMS (Electronic Copyright Management Systems) o ERMS (Electronic Right Management System). Actualmente, la expresión más aceptada es DRM.

La gestión de derechos digitales o DRM es un término que engloba a varias técnicas que permiten al dueño de los derechos o distribuidor de un contenido en formato digital controlar cómo puede emplearse el material por los usuarios en cualquier tipo de dispositivo electrónico. Las técnicas de DRM se basan en encriptación, la cual permite a los dueños del contenido controlar el modo en que podrá accederse al mismo por los distintos usuarios, incluyendo la cuestión de licencias y la desencriptación en el dispositivo cliente.

Estas herramientas que sirven para controlar la difusión de contenidos digitales son programas informáticos y/o dispositivos físicos que operan protegiendo los derechos de autor y otros derechos del titular de los mismos (seguridad o regulación y control de los accesos) con objeto de autorizar bajo ciertas premisas la utilización de tales contenidos. Para el titular de esos contenidos digitales, la ventaja inmediata de su aplicación es la posibilidad de interaccionar y de mantener un control continuado sobre su obra.

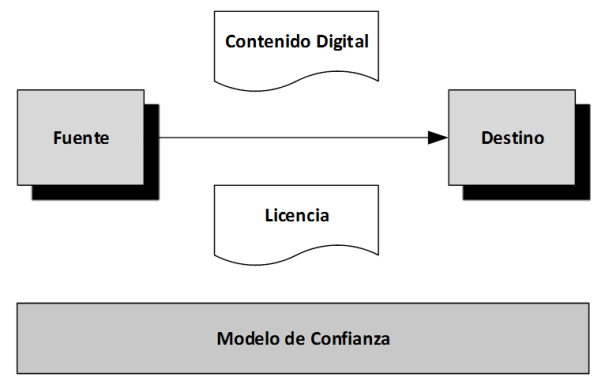

Los elementos principales de un sistema DRM son: el propio contenido digital, la fuente de dicho contenido, el destino del mismo, la licencia que tiene el destino sobre dicho contenido y el modelo de confianza entre fuente y destino. La fuente es la que proporciona el contenido digital encriptado y la licencia asociada (que puede estar integrada con el propio contenido), y el destino, el que los utiliza. Ambos, fuente y destino, pueden ser tanto un usuario como un dispositivo digital. El contenido digital puede ser, por ejemplo, un fichero de música, un libro electrónico, una aplicación de software, etc. Una licencia define lo que el destino puede hacer con el contenido digital y en qué condiciones. La comunicación tiene el soporte de un modelo de confianza, que abarca tanto los diferentes dispositivos o medios físicos digitales como otros componentes relacionados. El modelo asegura que todas las partes y componentes pueden confiar entre sí: que la fuente está autorizada a expedir la licencia, que nadie puede acceder de forma no controlada a la misma y que el destinatario cumple las condiciones de la licencia. La encriptación, autorización y otras tecnologías de seguridad son los medios necesarios para llevar a cabo este modelo de confianza.

En una primera aproximación se pueden distinguir dos grandes funciones de los sistemas DRM: la gestión de los derechos digitales, dedicada a identificar y describir la propiedad intelectual y poner reglas para su utilización; y la gestión digital de los derechos, orientada a certificar los contenidos y hacer cumplir las reglas puestas por el titular de los derechos o por los legisladores.

Por ejemplo, para una editorial de revistas en formato electrónico tipo PDF, un sistema DRM permitiría, dependiendo de la cuota anual o mensual pagada por el lector, realizar operaciones del tipo leer en pantalla desde un determinado ordenador todos los ejemplares del último año de todas las revistas que comercializa e imprimir un número limitado de copias en papel, acceder a una sección de una determinada revista con uso ilimitado (leer y copiar, pero no imprimir), acceder en modo lectura a un número limitado de artículos de una serie de revistas al mes, etc.

Una plataforma DRM muy conocida para la gestión, distribución y protección de contenidos digitales y libros electrónicos basados en PDF (Portable Document Format) es Adobe Content Server de Adobe. Además, el nuevo sistema operativo de Microsoft, Windows Vista, incluye funciones básicas para controlar los contenidos digitales con copyright; por ejemplo, oculta a los usuarios todos los procesos destinados al DRM, impidiendo el acceso a los archivos si las rutinas de seguridad no están ejecutándose.

Estas medidas técnicas de protección tienen su acomodo legal en los “Tratados de Internet”, aprobados por la comunidad internacional en el seno de la OMPI (Organización Mundial de la Propiedad Intelectual) en diciembre de 1996. Con la incorporación de estos Tratados en la Directiva Comunitaria de 2001/29/CE de 22 de mayo, conocida como de “Derechos de Autor en Internet”, lo que se ha hecho es establecer una protección legal específica para estas medidas de protección.

La protección del copyright puede conseguirse mediante dos tipos de estrategias: protección "a priori" (impedimento de la copia) y protección "a posteriori" (detección de la copia). El fallo del mecanismo de impedimento de copia del DVD muestra la falta de efectividad de la protección "a priori". En la comunidad científica existe la convicción que la protección "a posteriori" es el único mecanismo con posibilidades de éxito.

Esta realidad facilitó el desarrollo de nuevas técnicas que permiten dar validez real al copyright en el mundo de las nuevas tecnologías. Las “marcas de agua” o técnicas de watermarking se basan en la inserción de una marca digital en la copia electrónica vendida. Esta marca es idéntica en todas las copias, de forma que su uso permite proteger la propiedad intelectual pero no los derechos de distribución. Las técnicas de fingerprinting consisten en el uso de marcas que no sólo identifican al propietario del contenido, sino también al comprador, de forma que se personaliza cada copia controlando la libre distribución. Así pues, a diferencia del watermarking, en el caso del fingerprinting existe la posibilidad de realizar ataques de confabulación, es decir, distintos compradores se unen y, entre todos, eliminan o generan una nueva marca distinta a la que tienen cada uno. En consecuencia, un esquema de fingerprinting adecuado debe permitir identificar a los usuarios deshonestos que han participado en la infracción. La detección de dichos usuarios puede hacerse mediante el uso de esquemas con propiedades de rastreo.

Básicamente, existen tres técnicas de fingeprinting: clásico o asimétrico, simétrico y anónimo. Este último el más empleado en la práctica, pues garantiza el funcionamiento del sistema ante vendedores deshonestos y evita que compradores y vendedores honestos puedan ser rastreados. Su funcionamiento básico consta de cuatro partes:

La gestión de derechos digitales tiene diversas aplicaciones, entre las cuales cabe destacar:

Las principales ventajas de los DRM son:

Las principales desventajas actuales de los DRM, que irán siendo poco a poco subsanadas durante los próximos años, son:

La mayoría de los sistemas DRM implementados en el pasado eran principalmente sistemas de protección anticopia, y no hacían posible el desarrollo de nuevos modelos de negocio. En la actualidad, los sistemas DRM permiten el desarrollo de nuevos modelos de negocio, pero con el problema de que suelen ser sistemas propietarios que no permiten la interoperabilidad total. Como resultado, la percepción general de DRM es más una gestión de restricciones digitales que un habilitador de nuevos modelos de negocio, productos y servicios.

Sin embargo, la estandarización de DRM está teniendo lugar en estos momentos a través de una serie de organismos abiertos. El Foro IDPF (International Digital Publishing Forum), antiguamente denominado International OpenEBook, y el Grupo MPEG, están liderando el proceso en los sectores de libros electrónicos y multimedia, respectivamente. El IETF (Internet Engineering Task Force), encargado de la estandarización de los protocolos de Internet, ha comenzado también el trabajo en cuestiones de menor nivel de DRM, y el W3C (World Wide Web Consortium) ha organizado varios talleres sobre DRM. El trabajo de estos y otros organismos de estandarización será muy importante para el sector de DRM en general, y es básico que todas las partes implicadas sean escuchadas durante el proceso.

La estandarización de DRM, no obstante, es bastante complicada. Los sistemas DRM consisten en varios componentes diferentes, y todos deberían ser estandarizados para asegurar la interoperabilidad y, con ella, su empleabilidad. Uno de los componentes más importantes, especialmente para sistemas DRM complejos, se conoce como REL (Rigths Expression Language). Los derechos dentro de una determinada licencia tienen que expresarse en un lenguaje entendible por las máquinas, de modo que el software DRM pueda leer y actuar sobre ellos; éste es precisamente el papel de los REL.

La mayoría de los REL se basan actualmente en XML (eXtensible Markup Language). Las principales alternativas son:

Mientras que los REL (MPEG-21 parte 5), una vez estandarizados, permiten a un distribuidor de contenidos digitales expresar de forma consistente los distintos modelos de negocio a través de los diferentes tipos de plataformas, medios y formatos, para que DRM facilite la protección de dichos contenidos en distintos dispositivos es necesario además estandarizar un modelo de confianza entre estos dispositivos. Dentro del estándar MPEG-21, por ejemplo, existen dos componentes más que trabajan de forma conjunta a los REL: los IPMP (MPEG-21 parte 4) y los RDD (MPEG-21 parte 6). El componente IPMP (Intellectual Property Management and Protection) define un modo estándar de proteger los contenidos digitales como parte del modelo de confianza establecido entre los distintos sistemas DRM. Por otro lado, el componente RDD (Rights Data Dictionary) define un vocabulario claro y consistente para la descripción unívoca de los derechos de usuario que serán empleados por los REL.

Coral Consortium es un consorcio de empresas relacionadas con el mundo del DRM, como proveedores de contenidos, proveedores de servicios, fabricantes de electrónica de consumo, etc. Su objetivo es crear una plataforma tecnológica abierta que facilite la interoperabilidad entre los canales de distribución de contenidos que emplean diferentes tecnologías DRM, tanto en formatos de los contenidos como en dispositivos o servicios de distribución de contenidos. Para ello se publican periódicamente especificaciones para las interfaces y servicios centrales, así como implementaciones de ejemplo que promuevan la interoperabilidad entre sistemas y formatos DRM diferentes.

La identificación universal, o al menos interoperable, de los usuarios y dispositivos es un factor crítico para facilitar el uso del DRM entre los consumidores. Actualmente, con raras excepciones, cada esquema de DRM tiene una propia noción de identidad y su forma particular de autenticar las identidades. La identidad de un usuario en un esquema (por ejemplo, para un e-book de Adobe) tendría pocas coincidencias con su identidad en otro esquema (por ejemplo, un servicio de suscripción de música online). El concepto de identificador universal implica que una única entidad controla todos esos identificadores, lo cual resulta complejo y podría atentar contra la privacidad. El esquema de identificación .NET Passport de Microsoft, que permite que los usuarios empleen un único identificador para acceder a varios servicios online diferentes (incluyendo los propios servicios de Microsoft, así como algunos otros), es lo más parecido actualmente a un esquema de identificación universal. La Liberty Alliance, un consorcio originado por Sun Mycrosystems, ha definido una especificación de identificadores interoperables (también conocidos por federados) basados en el lenguaje estándar SAML (Security Assertion Markup Language) de OASIS, la organización que trata de buscar el desarrollo, convergencia y adopción de estándares de negocios electrónicos (e-business).